(Adnkronos) – · Prilex, malware che prende di mira banche, bancomat e PoS, ha notevolmente rafforzato la sua struttura, diventando un pericoloso threat actor in grado di clonare carte di credito e causare danni per milioni di dollari.

· Le modalità di attacco sono sfuggenti e avvengono esclusivamente da remoto, senza che vi sia alcun contatto tra vittime e il gruppo: per questo è molto complesso identificarli.

· I ricercatori Kaspersky hanno scoperto siti web e canali Telegram dove i criminali informatici vendono il malware Prilex con costi che vanno da 3.500 a 13.000 dollari.

28 settembre 2022. I ricercatori Kaspersky hanno scoperto che Prilex, malware noto per aver rubato milioni di dollari alle banche, si è evoluto in modo significativo. Dopo aver sviluppato sia le sue innovazioni tecniche sia le sue strategie commerciali e di marketing, Prilex ha aggiornato i suoi strumenti passando dall’essere un semplice memory scraper a un malware avanzato e complesso, che prende di mira i terminali modulari Point of Sales (PoS). I criminali informatici stanno inoltre vendendo attivamente il loro malware sul darknet come Malware-as-a-Service, il che significa che è a disposizione di altri truffatori e aumenta il rischio di perdite economiche per le aziende di tutto il mondo.

Prilex è un threat actor piuttosto noto e pericoloso, che colpisce al cuore il settore dei servizi di pagamento – gli Automated Teller Machines (ATM) e i Point of Sales (PoS). Attivo sin dal 2014, Prilex avrebbe preso parte ad uno dei più grandi attacchi ai bancomat in Brasile. Durante il Carnevale del 2016, avrebbe infatti clonato più di 28.000 carte di credito e svuotato oltre 1000 sportelli bancomat di una banca brasiliana. I criminali hanno rubato tutti i fondi presenti all’interno degli sportelli, provocando danni per milioni di dollari.

Nel 2016, il gruppo ha concentrato gli attacchi esclusivamente sui sistemi PoS. Da quel momento, i criminali informatici hanno migliorato notevolmente il loro malware, trasformandolo in una minaccia complessa che muta velocemente ed è in grado di avere un forte impatto sulla catena di pagamento. Attualmente Prilex esegue i cosiddetti attacchi “GHOST” – transazioni fraudolente che utilizzano crittogrammi – precedentemente generati dalla carta della vittima durante il processo di pagamento al negozio.

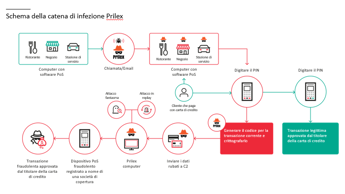

Le prime infezioni ai sistemi vengono solitamente trasmesse attraverso l’ingegneria sociale. Dopo aver scelto l’obiettivo, i criminali informatici chiamano il proprietario dell’attività commerciale (o i suoi dipendenti) e dicono che il PoS deve essere aggiornato da un tecnico. Successivamente, un finto tecnico si presenta al negozio e infetta il sistema con il software maligno. In altri casi, i truffatori chiedono alla vittima di installare AnyDesk e fornire al finto tecnico gli accessi per consentirgli di introdurre il malware da remoto.

Prima di colpire, i criminali informatici effettuano uno screening iniziale del dispositivo per verificare il numero di transazioni già avvenute e se vale la pena attaccarlo. Se così fosse, il malware catturerà qualsiasi transazione in corso e ne modificherà il contenuto per poter rubare le informazioni della carta di credito. Tutti i dettagli delle carte vengono quindi salvati su un file crittografato che verrà poi inviato al server degli attaccanti, consentendo loro di effettuare transazioni tramite un PoS fraudolento e registrato a nome di una società falsa.

Così, dopo aver colpito un sistema PoS, i cyber criminali ottengono i dati di decine e persino centinaia di carte al giorno. L’attacco potrebbe rivelarsi particolarmente pericoloso se i dispositivi colpiti fossero quelli presenti in centri commerciali di città densamente popolate, dove il flusso quotidiano dei clienti può essere di migliaia di persone.

In una recente indagine, gli esperti di Kaspersky hanno inoltre scoperto che Prilex controlla il ciclo di vita dello sviluppo del malware servendosi di Subversion, usato dai team di sviluppo professionali. Inoltre, un presunto sito ufficiale di Prilex starebbe vendendo i kit del proprio malware ad altri criminali informatici come Malware-as-a-Service. In passato Prilex aveva già venduto altre versioni del suo malware sul darknet: nel 2019, ad esempio, una banca tedesca perse più di un milione e mezzo di euro in seguito ad un attacco simile da parte del malware Prilex. Ora, con l’emergere della loro operazione MasS, versioni altamente sofisticate e pericolose del malware PoS potrebbero diffondersi in molti Paesi e il rischio di perdere milioni di dollari aumenterebbe per le aziende di tutto il mondo.

I ricercatori Kaspersky hanno inoltre scoperto siti web e canali Telegram dove i criminali informatici vendono il malware Prilex. Spacciandosi per il gruppo Prilex stesso, offrono le ultime versioni del malware PoS, con costi che vanno da 3.500 a 13.000 dollari. Gli esperti di Kaspersky non sono certi a chi facciano realmente capo questi siti web, dal momento che potrebbe trattarsi di imitatori che si spacciano per il gruppo e cercano di rubare denaro sfruttandone la fama.

F

abio Assolini, responsabile del Latin American Global Research and Analysis Team (GReAT) di Kaspersky, ha commentato: “Spesso nei film vediamo i rapinatori irrompere in una banca con una pistola in mano, svuotano la cassa e fuggono via, portando con sé un enorme sacco di soldi. Nella realtà, le rapine in banca avvengono in maniera diversa. Al giorno d’oggi, i veri criminali agiscono nell’ombra: solitamente attaccano da remoto, usando un malware e senza avere nessun tipo di contatto fisico con la banca. Questo fa sì che sia più complesso rilevarli e, finché gli ATM e i PoS non saranno sufficientemente protetti e aggiornati, il numero di minacce e incidenti è destinato ad aumentare”.

La famiglia Prilex viene rilevata in tutti i prodotti Kaspersky come HEUR:Trojan.Win32.Prilex e HEUR:Trojan.Win64.Prilex

È possibile ottenere maggiori informazioni riguardo Prilex consultando il report completo su Securelist.

Per proteggersi da Prilex, Kaspersky suggerisce di:

· Utilizzare una soluzione multi-layer, che offra una selezione ottimale di livelli protettivi per garantire la migliore sicurezza possibile per i dispositivi di diversa potenza e in diversi ambienti d’uso.

· Implementare

tecniche di auto-protezione nei moduli PoS, come quella offerta dal Kaspersky SDK, con l’obiettivo di impedire al codice malevole di manomettere le transazioni gestite da tali moduli.

· Mettere al sicuro i sistemi più vecchi con una protezione aggiornata. Le soluzioni devono essere ottimizzate per funzionare con tutte le funzionalità sia sulle vecchie versioni di Windows sia sulle famiglie più recenti. In questo modo si garantisce all’azienda un supporto totale per i dispositivi più vecchi nel prossimo futuro e si offre la possibilità di effettuare l’aggiornamento in qualsiasi momento.

· Installare una soluzione di sicurezza che protegga i device dai diversi vettori di attacco, come Kaspersky Embedded Systems Security. Se il dispositivo ha specifiche di sistema estremamente basse, la soluzione Kaspersky lo proteggerà comunque grazie all’opzione Default Deny (Rifiuto Predefinito).

· Per le istituzioni finanziarie vittime di questo tipo di frode, Kaspersky consiglia Threat Attribution Engine per aiutare i team IR a trovare e rilevare i file Prilex in caso di attacco.

Informazioni su Kaspersky

Kaspersky è un’azienda di sicurezza informatica e digital privacy che opera a livello globale fondata nel 1997. La profonda competenza di Kaspersky in materia di threat intelligence e sicurezza si trasforma costantemente in soluzioni e servizi innovativi per proteggere le aziende, le infrastrutture critiche, i governi e gli utenti di tutto il mondo. L’ampio portfolio di soluzioni di sicurezza dell’azienda include la protezione degli Endpoint leader di settore e una serie di soluzioni e servizi specializzati per combattere le minacce digitali sofisticate e in continua evoluzione. Più di 400 milioni di utenti sono protetti dalle tecnologie di Kaspersky e aiutiamo 240.000 clienti aziendali a proteggere ciò che è per loro più importante. Per ulteriori informazioni: https://www.kaspersky.it/

Seguici su:

http://www.facebook.com/kasperskylabitalia

https://www.linkedin.com/company/kaspersky-lab-italia

https://www.instagram.com/kasperskylabitalia/

https://t.me/KasperskyItalia

Contatto di redazione:

Noesis Kaspersky

Cristina Barelli, Silvia Pasero, Eleonora Bossi Anne Mickler Corporate Communications Manager DACH & Italy & Nordics

kaspersky@noesis.net

anne.mickler@kaspersky.com