(Adnkronos) – Amsterdam, 24.06.2022 — Group-IB, ,uno dei leader della cybersecurity su scala globale con sede a Singapore, presenta oggi la sua analisi su ARMattack, una delle campagne più brevi ma di maggior successo della gang del ransomware di lingua russa Conti. In poco più di un mese, la nota banda di cybercriminali ha colpito oltre 40 aziende in tutto il mondo. Secondo il rapporto di Group-IB “CONTI ARMADA: LA CAMPAGNA ARMATTACK”, l’attacco più rapido ha richiesto solo tre giorni. In due anni, questi operatori ransomware hanno mietuto più di 850 vittime (di cui 25 italiane), tra cui figurano aziende, agenzie governative e persino un intero Paese. La ricerca approfondisce la storia e le principali tappe di una delle operazioni ransomware più aggressive e organizzate.

Un doppio colpo

Conti è considerata una delle gang del ransomware di maggior successo. L’esistenza dell’organizzazione è stata rilevata per la prima volta nel febbraio 2020, quando file nocivi con estensione “.conti” sono finiti sotto i riflettori dei ricercatori di Group-IB. Le prime versioni beta del malware risalgono tuttavia al novembre 2019.

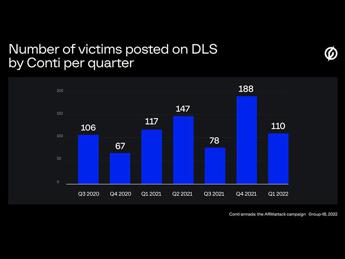

Dal 2020, Conti domina la scena del ransomware insieme a Maze ed Egregor per numero di aziende i cui dati sono stati criptati. Nel 2020, Conti ha pubblicato i dati di 173 vittime sulla propria piattaforma di divulgazione dei dati (DLS). Afine2021, con i dati appartenenti a 530 aziende pubblicati sul DLS, Conti si è affermato come uno dei gruppi più grandi e aggressivi. Nel 2022, in soli quattro mesi, il gruppo ha pubblicato informazioni appartenenti a 156 aziende, per un totale di 859 vittime, di cui 25 italiane, i cui dati sono stati pubblicati sul DLS in due anni. 46 solo nel mese di aprile 2022. Si ritiene tuttavia che il numero effettivo di vittime sia significativamente più alto.

Senza sosta

Conti e i suoi affiliati attaccano spesso e rapidamente. Gli esperti di Group-IB hanno analizzato una delle campagne più veloci e fruttuose del gruppo, denominata in codice “ARMattack”. La campagna è durata solo un mese (dal 17 novembre al 20 dicembre 2021), ma si è rivelata estremamente efficace, compromettendo oltre 40 organizzazioni in tutto il mondo. La maggior parte degli attacchi è stata condotta negli Stati Uniti (37%), ma anche l’Europa ne è stata interessata, con vittime in Germania

(3%), Svizzera (2%), Paesi Bassi, Spagna, Francia, Repubblica Ceca, Svezia e Danimarca(1% ciascuno). Il gruppo ha attaccato anche organizzazioni negli Emirati Arabi Uniti (2%) e in India (1%).

I cinque settori storicamente presi di mira più di frequente da Conti sono quello manifatturiero (14%), immobiliare (11,1%), logistico (8,2%), dei servizi professionali (7,1%) e commerciale (5,5%). Dopo aver ottenuto l’accesso all’infrastruttura di un’azienda, gli attori della minaccia esfiltrano documenti specifici (il più delle volte per determinare con quale organizzazione hanno a che fare) e cercano file contenenti password (sia in chiaro che criptate). Infine, dopo aver ottenuto i privilegi necessari e l’accesso a tutti i dispositivi di loro interesse, gli hacker vi installano il ransomware e lo eseguono.

Secondo il Group-IB Threat Intelligence Team, l’attacco più veloce della banda è stato portato a termine in tre giorni esatti, dall’accesso iniziale alla crittografia dei dati. Group-IB ha anche analizzato per la prima volta gli “orari di lavoro” di Conti, rilevando che, molto probabilmente, i membri del gruppo sono collocati in regioni con fusi orari diversi. Tuttavia, la tabella di marcia testimonia l’elevata efficienza del gruppo: in media, Conti “lavora” 14 ore al giorno. Niente vacanze (ad eccezione delle festività di fine anno), niente fine settimana. L’attività inizia verso mezzogiorno (GMT+3) e scema solo dopo le 21.00.

La zona geografica degli attacchi di Conti è vasta, ma non comprende la Russia. Il gruppo aderisce chiaramente alla tacita regola tra i cybercriminali di lingua russa di non attaccare le aziende russe. La maggior parte degli attacchi sono perpetrati ai danni di organizzazioni negli Stati Uniti (58,4%), seguiti da Canada (7%), Regno Unito (6,6%), Germania (5,8%), Francia (3,9%) e Italia (3,1%).

Un’altra ragione per non prendere di mira le aziende russe è che i principali membri di Conti si definiscono “patrioti”. Questo fatto è stato la causa di un “conflitto interno” al gruppo nel febbraio 2022, che ha portato alla divulgazione online di alcune informazioni di Conti particolarmente rilevanti. I dati pubblicati includevano chat private, elenchi dei server utilizzati e delle vittime oltre ai dettagli di portafogli Bitcoin, contenenti oltre 65.000 BTC. Le chat trapelate hanno rivelato che il gruppo era reduce da gravi difficoltà finanziarie e che il capo si era dato alla macchia. Tuttavia, i suoi membri sarebbero stati prontissimi a riavviare il progetto dopo 2-3 mesi.

Nonostante la “pugnalata alle spalle” e la maggiore attenzione da parte delle forze dell’ordine, gli appetiti di Conti continuavano ad aumentare. Hanno quindi attaccato non solo grandi aziende, ma anche interi Paesi. La “guerra informatica” di Conti contro la Costa Rica nell’aprile 2022 è sfociata nella dichiarazione dello stato di emergenza.

Programma di incentivi

Conti ha lavorato a stretto contatto con altri operatori di ransomware come Ryuk, Netwalker, LockBit e Maze. Ha persino testato il ransomware di Maze, ne ha effettuato il reverse-engineering e ha quindi migliorato in modo significativo il proprio. Un’analisi della campagna ARMattack ha rivelato che l’arsenale del gruppo comprendeva non solo strumenti Windows precedentemente descritti, ma anche ransomware Linux: Conti e Hive.

Detto questo, il gruppo tende a creare strumenti unici senza riciclare frammenti di codice. In questo modo, se messo a confronto, il codice dei loro strumenti non consente di identificare schemi comuni. Prima che le chat trapelassero, i ricercatori di cybersicurezza potevano solo supporre che alcuni programmi di affiliazione RaaS (Ransomware-as-a-service) fossero in realtà divisioni di Conti. Allo stesso tempo, l’interazione era ampia. A volte Conti utilizzava l’accesso alla rete di altri broker di accesso iniziale, altre volte la gang condivideva il proprio accesso per un modesto 20% degli introiti.

Proprio come nelle aziende IT legittime, Conti ha un reparto per la gestione del personale, di Ricerca e Sviluppo e di Open Source Intelligence (OSINT). Ci sono team leader, stipendi regolari e un programma di incentivi.

Una delle caratteristiche distintive di Conti è lo sfruttamento di nuove vulnerabilità, per ottenere l’accesso iniziale. Ad esempio, Conti si è visibilmente avvalso delle recenti vulnerabilità CVE-2021-44228, CVE-2021-45046 e CVE-2021-45105 nel modulo log4j. Meno di una settimana dopo, ha sfruttato queste vulnerabilità per attaccare i server vCenter. Le chat trapelate mostrano anche che il gruppo monitora attentamente le nuove vulnerabilità. Uno dei compiti affidati dal CEO di Conti al team tecnico è stato quello di monitorare gli aggiornamenti di Windows e analizzare le modifiche apportate con le nuove patch, il che evidenzia ancora una volta la necessità di installare gli aggiornamenti il prima possibile. Inoltre, il team di Conti comprende specialisti con esperienza nella scoperta di vulnerabilità zero-day.

“L’aumento dell’attività di Conti e la divulgazione dei dati suggeriscono che il ransomware non è più un gioco tra sviluppatori di malware qualunque, ma un’industria RaaS illecita che dà lavoro a migliaia di cybercriminali in tutto il mondo con varie specializzazioni”, afferma Ivan Pisarev, responsabile del Dynamic Malware Analysis Team del dipartimento Threat Intelligence di Group-IB. “In questo ambito, Conti è un noto protagonista, che ha di fatto creato una “società IT” il cui obiettivo è quello di estorcere somme ingenti. È difficile prevedere cosa accadrà a Conti in futuro, ovvero se continuerà a lavorare dopo un rebranding di ampia portata o se sarà diviso in sotto progetti più piccoli. È chiaro, tuttavia, che il gruppo continuerà a operare, da solo o con l’aiuto di progetti delle sussidiarie”.

Come d’abitudine, il rapporto analitico di Group-IB intitolato “CONTI ARMADA: LA CAMPAGNA ARMATTACK” fornisce alle aziende e agli specialisti indicatori di compromissione e informazioni su tecniche, tattiche e strumenti di Conti mappati sulla matrice MITRE ATT&CK®.

A proposito di Group-IB

Group-IB è uno dei principali fornitori di soluzioni dedicate all’individuazione e alla prevenzione dei cyberattacchi, all’identificazione delle frodi online, alle indagini sui crimini high-tech e alla protezione della proprietà intellettuale, con sede a Singapore. L’azienda è dotata di centri di intelligence delle minacce e di ricerca dislocati in Europa (Amsterdam), Medio Oriente (Dubai), Asia-Pacifico (Singapore), e Russia (Mosca).

Il sistema di Threat Intelligence & Attribution di Group-IB è stato riconosciuto quale uno dei migliori della categoria da Gartner, Forrester e IDC. Il Threat Hunting Framework di Group-IB (precedentemente noto come TDS), impiegato per la ricerca proattiva e la protezione contro minacce informatiche complesse e non note, è stato riconosciuto come una delle soluzioni leader nella Network Detection and Response dalla principale agenzia di analisi europea KuppingerCole Analysts AG, mentre Group-IB stessa è stata riconosciuta come Product Leader e Innovation Leader. Gartner ha identificato Group-IB come fornitore rappresentativo nella rilevazione delle frodi online per la sua piattaforma Fraud Hunting. Inoltre, Group-IB ha ricevuto il premio Innovation Excellence di Frost & Sullivan per la sua Digital Risk Protection (DRP), una piattaforma imperniata sulle tecnologie brevettate dell’azienda e basata sull’Intelligenza Artificiale, il cui compito è individuare e mitigare i rischi digitali, oltre che contrastare gli abusi di qualsiasi marchio tramite impersonificazione indebita. La leadership tecnologica e l’abilità del team di ricerca e sviluppo di Group-IB poggiano su 18 anni di esperienza pratica dell’azienda nelle indagini sui crimini informatici in tutto il mondo e fanno tesoro delle oltre 70.000 ore di risposta agli incidenti di cybersecurity accumulate dai laboratori di analisi forense, di indagine sui crimini high-tech e nel CERT-GIB di Group-IB, attivo 24 ore su 24.

Group-IB collabora attivamente alle indagini globali condotte da forze dell’ordine internazionali, come Europol e INTERPOL. Group-IB è anche membro dello European Cybercrime Centre di Europol (EC3) Advisory Group sulla sicurezza in Internet, creato per favorire una più stretta collaborazione tra Europol e i principali partner non appartenenti alle forze dell’ordine.

L’esperienza di Group-IB, la caccia proattiva alle minacce informatiche e i servizi di intelligence si fondono in un ecosistema di soluzioni software e hardware altamente sofisticate, progettate per monitorare, identificare e prevenire le minacce informatiche.

La missione di Group-IB è proteggere i propri clienti e la loro reputazione nel cyberspazio utilizzando prodotti e servizi innovativi.

Per ulteriori informazioni pregasi consultare: www.group-ib.com

Contatti Stampa:

Silvia Amelia Bianchi | Andrea Bianchi

SAB Communications – Amelia Bianchi associati snc

Via L. Canonica 3 | CH – 6900 Lugano | Switzerland

Tel IT :+39 031 228.69.35

press@sabcommunications.net